Metasploitable3とは

Metasploitable3はセキュリティの脆弱性を大量に含んだVirtual Machineのことです。Metasploitを使ったセキュリティの検証を目的として作られています。Metasploitを提供しているRapid7(ラピッドセブン)という会社が公式に提供しているVMであり、セキュリティ面でも信用できるうえ、スムーズにVMを導入できる手順も確立されています。私のような脆弱性診断、ペネトレーションテストに興味がある方や、サイバーセキュリティの基本を理解したい人向けのVirtual Machineになるわけですが、今回はその環境の導入手順を紹介します。

Metasploitable3のDownload手順

ではMetasploitable3のインストール手順を解説していきます。VMをインストールするにあたり以下のソフトウェアがインストールされている必要があります。前提条件を満たしていない状態でMetasploitable3を導入しようとしてもエラーになって失敗するので事前に対応しておいてください。

前提

・Vagrant

・VirtualBox

前提となるソフトウェアのインストールが終わったら以下のコマンドを使ってMetasploitable3をインストールしていきます。WindowsとLinuxで書式が異なるので注意してください。

(Linux Users)

mkdir metasploitable3-workspace

cd metasploitable3-workspace

curl -O https://raw.githubusercontent.com/rapid7/metasploitable3/master/Vagrantfile && vagrant up(Windows Users)

mkdir metasploitable3-workspace

cd metasploitable3-workspace

Invoke-WebRequest -Uri "https://raw.githubusercontent.com/rapid7/metasploitable3/master/Vagrantfile" -OutFile "Vagrantfile"

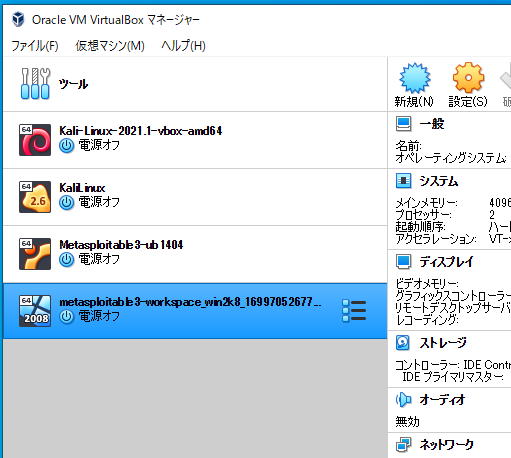

vagrant upコマンドを実行することにより公式が提供しているVagrantの設定ファイルがダウンロードされ、その設定ファイルに記載された情報を元にVagrantコマンドが実行されます。これによりVirtualBox上に検証用のゲストOSが作成されます。私の端末では以下の通りゲストOSが作成されました。下2つがMetasploitable3の環境になります。

ゲストOSの作成が完了したらログインしてみましょう。IDとパスワードはWindows,Linuxどちらも以下の通りです。

認証情報

ID:vagrant

Password:vagrant

VIrtualBoxでゲストOSを起動し、上の認証情報を用いてログインします。Windowsの方はライセンスに関するダイアログが表示されますが、「Ask me later」を押すとWindowsのデスクトップが立ち上がることを確認できます。

Metasploitable3の環境設定

これでMetasploitable3の導入ができましたが、初期設定ではネットワークアダプターの設定がNATになっています。私は攻撃用のゲストOSとしてKali Linuxを用意しましたが、ネットワークアダプターの設定が「ブリッジアダプター」になっているのでKali Linuxから見たMetasploitable3がネットワークの別セグメントにおり、通信が届きません。そのためMetasploitable3のネットワークアダプターの設定を変更し、Kali Linuxと同じネットワークセグメントに所属させます。

1.VirtualBoxの管理画面から「設定(S)」をクリックします。

2.設定画面の左側ペインにある「ネットワーク」を選択します。

3.右側ペインの「割り当て(A):」の欄の選択肢の中から「ブリッジアダプター」を選択します。私は既に設定を変更しているのでスクショでは「ブリッジアダプター」になっていますが、初期設定では「NAT」になっているはずです。

4.設定を変更したら「OK」を押下してゲストOSを再起動しましょう。ログインしたらネットワークインターフェースのIPアドレスを表示して、Kali Linuxと同じネットワークセグメントに所属していることを確認します。私の場合Kali LinuxのIPアドレスは「192.168.11.11」、Metasploitable3の「eth0」のIPアドレスは「192.168.11.9」になっており、同じネットワークセグメントに所属していることが確認できました。

※VM上のゲストOSからだと見づらいのでスクショがTeratermから開いた画面になっています。

5.最後にKali LinuxからMetasploitable3にpingを送信し、疎通できることを確認します。

勿論nmapによるスキャンを行っても正常に結果を取得することができます。

これで初期設定は完了です!次回はMetasploitable3に対して、Metasploitを使って実際に攻撃する演習を行っていきます。